Polityka i prawo

Nadchodzi internetowa apokalipsa? [ANALIZA]

Upowszechnienie Internetu rzeczy będzie jedną z największych rewolucji w świecie cyfrowym. Proces ten niesie ze sobą bardzo poważne zagrożenia. Bez radykalnej zmiany podejścia do bezpieczeństwa może dojść do utraty kontroli nad urządzeniami, bez których coraz trudniej wyobrazić sobie działalność przedsiębiorstw czy nawet życie codzienne.

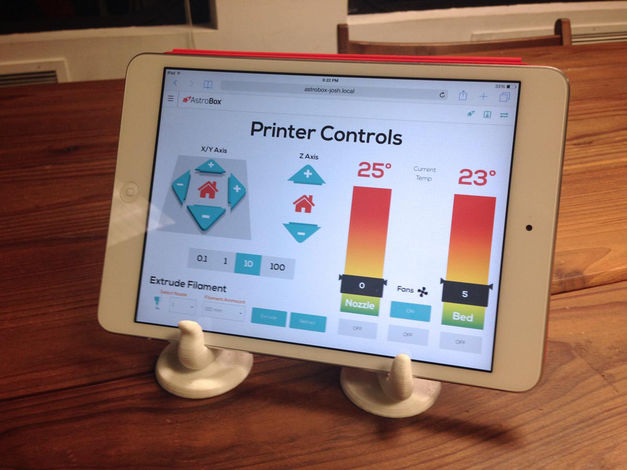

Według portalu Statistica obecnie na całym świecie funkcjonuje 28 miliardów urządzeń podłączonych do Internetu. W 2020 roku liczba ta ma sięgnąć 50 miliardów. Oznacza to, że w niedalekiej przyszłości przeciętny człowiek będzie dysponować kilkoma urządzeniami podłączonymi do sieci. Poza laptopem, smartfonem, tabletem, będą to również lodówka, pralka, samochód, a być może nawet spinka do krawata. Internet rzeczy ma ułatwić wykonywanie codziennych czynności. Jednocześnie jednak przynosi wiele nowych zagrożeń, które powinno się szczegółowo zanalizować i znaleźć rozwiązanie, zanim będzie za późno. Oznacza to, że dotychczasowe podejście do zabezpieczeń, oparte o własne rozwiązania i ograniczoną wymianę informacji w 2017 r. przestaje być skuteczne. Nowa filozofia, bazująca na szerokiej współpracy w walce z zagrożeniami oraz przekazanie kwestii cyberbezpieczeństwa zewnętrznym ekspertom daje nadzieję na zapewnienie odpowiedniego stopnia ochrony nie tylko ograniczonemu gronu największych rynkowych graczy, dysponujących środkami na stworzenie odpowiednich struktur wewnątrz organizacji, ale wszystkim spółkom. To tym istotniejsze, że ataki hakerskie są problemem absolutnie każdego przedsiębiorstwa, bez względu na wielkość

IoT – nowa jakość urządzeń i zagrożeń

Część potencjalnych zagrożeń związanych z IoT dotyczy zbieranych danych. Przedsiębiorstwa, które sprzedają klientom urządzenia będą niebawem wiedziały niemal wszystko na ich temat. Będą mieć zatem informacje o czynnościach, które wykonywane są w domu, pracy, samochodzie czy sklepie. Monitoring prowadzony przez korporacje, chcące znaleźć klientów na swoje produkty i agencje wywiadowcze będzie jeszcze ściślejszy.

Wiadomo, że największe przedsiębiorstwa z branży IT współpracowały z amerykańskim wywiadem, dzięki czemu odczytywano e-maile, sms-y czy monitorowano odwiedzane przez użytkowników strony. Bardzo prawdopodobne jest powtórzenie tego scenariusza w odniesieniu do producentów sprzętu IoT. Przykładowo w przeszłości śledzenie auta wymagało fizycznej obecności kilkunastu agentów za kierownicą własnych pojazdów. IoT umożliwi pozyskanie tej informacji z „inteligentnego” domu, auta czy smartfona na temat lokalizacji lub czynności, które są wykonywane.

Potencjalne zagrożenia związane z Internetem rzeczy nie dotyczą tylko prywatności i możliwości wykorzystania przez firmy i agencje rządowe olbrzymich ilości danych w celach niezgodnych z prawem. Kwestie związane z bezpieczeństwem można bowiem podzielić na dwa ogólne zagadnienia: bezpieczeństwo danych oraz bezpieczeństwa Internetu Rzeczy jako całości.

Nawet jeżeli przyjmiemy, że ani wywiad ani przedsiębiorstwa nią będą wykorzystywały danych w złym celu, urządzenia mogą stać się celem ataków hakerskich ukierunkowanych na przejęcie kontroli nad nimi. Już obecnie przestępcy zdobywają bardzo duże ilości danych. Przykładem jest kradzież 80 mln akt osobowych z Anthem, czyli drugiej największej w USA firmy oferującej ubezpieczenia zdrowotne. Jednak IoT stanowi tutaj o wiele większy i atrakcyjniejszy cel. Po pierwsze – miliardy inteligentnych urządzeń to potencjalnie miliardy punktów dostępu, przez które można przeprowadzić atak. Haker nie musi włamać się do baz danych, wystarczy, że uda mu się złamać zabezpieczenia jednego z elementów IoT. Biorąc pod uwagę, że wiele z nich nie dysponuje porównywalnymi zabezpieczeniami na poziomie dużych systemów, czy nawet osobistych komputerów, stanowią one o wiele łatwiejszy cel do przeprowadzenia ataku.

Obok bezpieczeństwa danych ważne jest również bezpieczeństwo systemu. Hakerzy mogą chcieć się do nich włamać nie tylko w celu wykradzenia danych, ale również wyrządzenia szkód. Cyberprzestępcy lub terroryści mogliby przejąć kontrolę nad elementami IoT. Przykładowo przestępcy mogliby wyłączyć alarmy i światła w domach, odblokować inteligentne drzwi, przygotowując tym samym domy do włamania. Już dziś podłączone do sieci biurowej drukarki i urządzenia wielofunkcyjne używane są jako punkty łatwego dostępu do sieci biurowych, w których wszystkie urządzenia PC posiadają zwykle wszystkie odpowiednie zabezpieczenia.

Można też wyobrazić sobie dużo groźniejsze scenariusze jak np. manipulowanie systemami ogrzewania/chłodzenia w firmie poprzez odcięcie dopływu powietrza lub takie zaprogramowanie systemów, aby nie usuwały szkodliwych gazów z zakładu przemysłowego. Równie niebezpieczne wydaje się przejęcie kontroli nad inteligentnym pojazdem. Zmuszenie auta do skrętu pod prąd może doprowadzić do wypadków i ofiar w ludziach.

Nie można również wykluczyć scenariuszy ataków na duże systemy miejskie, regionalne czy ogólnokrajowe. Narażone są przedsiębiorstwa wodociągowe, energetyczne, a nawet instalacje wojskowe. Im więcej rzeczy podłączymy do IoT, tym więcej urządzeń można przejąć lub zniszczyć.

Przykładowe ataki

Ataki wymierzone w IoT to nie tylko teoretyczne rozważania dotyczące przyszłych zagrożeń. One miały już miejsce, warto pokazać kilka przykładów:

W 2015 roku, wycofano do serwisów prawie półtorej miliona sztuka samochodów Jeep Chrysler, po tym jak wykryto podatności umożliwiające zdalny atak na ich komputer. Hakerom udało się z odległości ponad 10 mil wyłączyć klimatyzację, radio oraz zmniejszyć prędkość samochodu.

Wcześniej włamano się do oprogramowania Forda Escape i Toyoty Prius. Stworzono fałszywy sygnał GPS oraz zmodyfikowano odczyty prędkościomierza. Naukowcom udało się również włamać do komputerów aut z wykorzystaniem technologii Bluetooth czy systemów diagnostycznych.

Pomimo powyższych przykładów, hakowanie samochodów nie jest proste. Opisane ataki zostały przeprowadzone przez profesjonalistów, m.in. byłych pracowników NSA. Potrzebowali oni aż roku na odkrycie podatności w Jeepie Chrysler. Należy podkreślić, że każdy model auta ma inne oprogramowanie, co znacznie utrudnia włamanie.

Również inne systemy podłączone do Internetu Rzeczy były atakowane. W 2016 roku urządzenia IoT zostały wykorzystane do przeprowadzenia największego w historii ataku DDoS na systemu korporacji DYN odpowiedzialnej za obsługę domen. Doprowadziło to do poważnych utrudnień w dostępie do najważniejszych usług internetowych. Wcześniej doszło również do potężnego ataku DDoS na stronę popularnego blogera zajmującego się bezpieczeństwem teleinformatycznym, Briana Krebsa. W obu operacjach hakerzy wykorzystali botnet Mirai złożony z inteligentnych kamerk internetowych.

Wraz z rosnącą popularnością Internetu rzeczy, liczba ataków będzie tylko rosła. Jeżeli poważnie nie podejdziemy to kwestii zabezpieczenia tych urządzeń, to przejęcie ich przez hakerów może stać się rzeczywistością. Ochrona IoT musi być więc traktowana tak samo poważnie, jak innych, bardziej rozwiniętych elementów infrastruktury sieciowej i elektronicznej. W innym wypadku nowoczesne urządzenia, coraz szerzej wykorzystywane w życiu codziennym mogą stać się bezużyteczne.

Cybertarcza – czyli Narodowe Centrum Cyberbezpieczeństwa

Wraz ze wzrostem stawki o którą toczy się gra w obszarze cyberbezpieczeństwa, jednocześnie zmienia się podejście strategiczne do problemu. Coraz częściej postuluje się budowę zabezpieczeń opartych o przejrzystość i współpracę, a w koordynację wymiany informacji o zagrożeniach i metodach walki z nimi włączają się regulatorzy i instytucje międzynarodowe. Stephen Lovegrove, sekretarz w Ministerstwie Obrony Wielkiej Brytanii zaapelował w marcu tego roku o zacieśnienie współpracy w tym obszarze między Unią Europejską i NATO, a Amerykańska FCC dwa miesiące wcześniej opublikowała stanowisko, w którym ogłosiła, że zamierza stymulować współpracę w zakresie bezpieczeństwa w sektorze prywatnym oraz między nim a administracją. Podobne postulaty przyświecały utworzeniu Narodowego Centrum Cyberbezpieczeństwa, powołanego w lipcu przy NASK. Dziś skupia ono kluczowych operatorów telekomunikacyjnych, instytucje finansowe oraz energetyczne, które dzięki współpracy w ramach nowoutworzonych struktur uzyskują możliwość szybkiej wymiany informacji i dzięki temu – skutecznej reakcji na zagrożenia.

Niestety, mimo zaleceń, podstawowym problemem w tworzeniu systemów odpornych na cyberzagrożenia jest wciąż niewielka świadomość potrzeby stosowania zaawansowanych zabezpieczeń przez samych zainteresowanych – przedsiębiorców. Jak pokazują badania[1], jedynie 15% europejskich spółek zakłada, że w ciągu najbliższych 3 lat może stać się celem zewnętrznego ataku, a 90% uważa, że jest wystarczająco dobrze przygotowana, by skutecznie poradzić sobie z kryzysem z obszaru cyberbezpieczeństwa. Co ciekawe, chociaż znakomita większość firm Starego Kontynentu w kwestiach zabezpieczeń polega na własnych siłach, przedsiębiorcy rozwiązanie swoich problemów w dłuższej perspektywie widzą w outsourcingu. Choć obecnie ok. 20% z nas byłaby gotowa zlecić całość obszaru bezpieczeństwa firmie zewnętrznej, 75% przyznaje, że z takiego rozwiązania może skorzystać w przyszłości. Trend ten już dawno zauważyły firmy telekomunikacyjne, które rozbudowują portfolio odpowiednich usług i oferują je w formule „cybersecurity-as-a-service”. Dzięki stworzeniu komórek zatrudniających najlepszych na rynku ekspertów i mających dostęp do globalnego know-how oraz najbardziej zaawansowanych rozwiązań, oferują najwyższy poziom usług firmom, które ze względu na wielkość nie mogą pozwolić sobie na utrzymanie rozbudowanych działów security lub z innych powodów preferujące zewnętrzne usługi eksperckie.

Jedna z największych grup telekomunikacyjnych, DT, poprzez swoją spółkę T-Systems konsekwentnie rozwija kompetencje w sektorze bezpieczeństwa, oferując usługi od planowania systemów, ich wdrażania i obsługi, poprzez audyty bezpieczeństwa, testy penetracyjne po pomoc w przypadku wykrycia ataku. Podobny zakres usług dostępny jest w ramach oferty Polskiego T-Mobile.

[1] Are European companies equipped to fight off cyber security attacks?, Steria, 2015 (https://www.t-systems.com/whitepaper/77788/dl-steria-report.pdf)