Armia i Służby

Sieciowe techniki eksfiltracji danych (Exatel Security Day 2017)

O tym jak ważne jest, żeby nasze dane pozostawione w internecie nie trafiały w niepożądane ręce, o sieciowych technikach eksfiltracji danych o tym, że zagrożenia kryją się wszędzie, podczas pierwszego dnia Exatel Security Day 2017 mówił Leszek Miś, ekspert ds. cyberbezpieczeństwa.

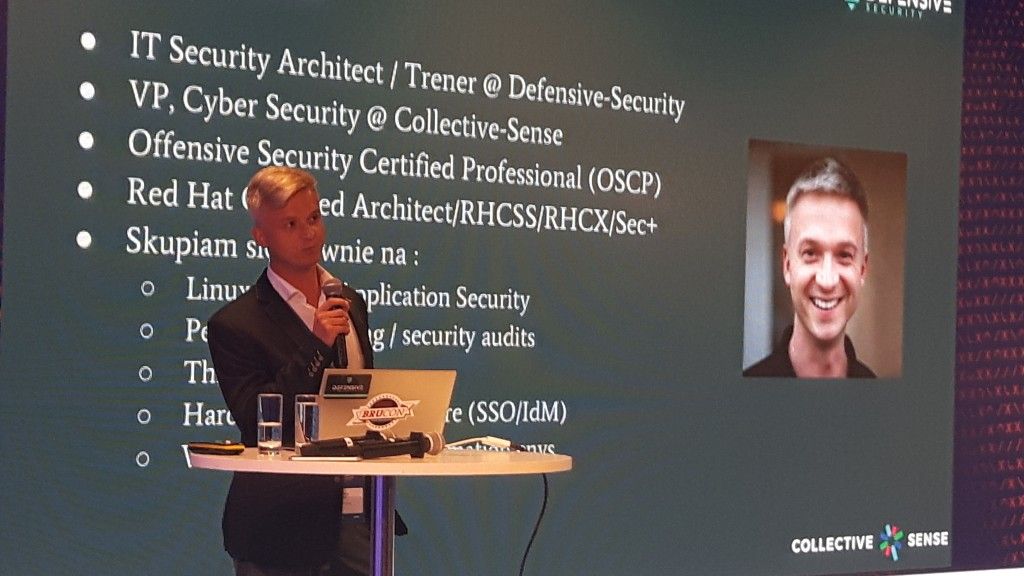

„Niech dane pozostaną z Tobą! Sieciowe techniki eksfiltracji danych”, to tytuł prezentacji Leszka Misia. Autor prezentacji, to IT Security Architect w firmie Defensive Security. Zdaniem Leszka Misia, zagrożenia kryją się wszędzie. Należą do nich: eksploitacja OS / serwisów / usług / aplikacji; niepoprawna konfiguracja; krytyczne błędy w aplikacjach webowych; omijanie FW/AV/IDS; publiczny/łatwy nieautoryzowany dostęp do zasobów prywatnych, eksfiltracja danych oraz ukrywanie dostępu; niepoprawna architektura sieciowa, błędy bezpieczeństwa w środowisku desktopowym: Office / przeglądarka, kieszenie pełne błędów : urządzenia mobilne (Armia ARMów) oraz socjotechnika

Omawiając zagadnienie proaktywnej analizy i oceny zagrożeń, ekspert Defensive Security zwrócił uwagę na elementy tzw. “Threat huntingu”, czyli: „Kto? Co? Gdzie? Kiedy? Jak? Dlaczego?”. W tym zagadnieniu zdaniem Leszka Misia ważne są: aktywna analiza logów i zdarzeń systemowych; behawioralna analiza zachowań użytkowników, wykrywanie podatności / identyfikacja ścieżek ataków; okresowa analiza pamięci RAM, a także wielopoziomowa analiza ruchu sieciowego.

Czytaj też: Zatruty wodopój. Ponad 1000 stron zarażonych (Exatel Security Day 2017)

Ponieważ prezentacja Leszka Misia skupiała się na bardzo zaawansowanej informatycznie terminologii, przybliżamy naszym Czytelnikom niekompletne – jak zaznacza Leszek Miś – podsumowanie jego wystąpienia i tego, co jeszcze jest istotne w temacie sieciowych technik eksfiltracji danych. Aby nasze dane były właściwie chronione, niezbędne są: moduł aktywnej ochrony bazujący na Machine Learning/Deep Learning; listy kontroli dostępu na FW/NGFW, bramkach, serwerach proxy, DNS RPZ; blokowanie dostępu wychodzącego do adresacji DSL, lokalnych dostawców internetowych, adresacji dostawców usług mobilnych; aktualizacja systemów i urządzeń, czyli coś, co jest oczywiste; aktywne skanowanie pod kątem CVE / niepoprawnej konfiguracji; fizyczna segmentacja infrastruktury oraz monitorowanie domen pod kątem: Typosquatting, Bitsquatting oraz PunyCode.